Da Unternehmen durch die Entwicklung ihrer Technologien konkurrieren, hat die Finanzbranche eine bemerkenswerte technologiegestützte Umwälzung erlebt, die die Abhängigkeit von digitalen Infrastrukturen und Dienstleistungen erhöht hat. Bevor wir uns mit den Verantwortlichkeiten bei der Beauftragung von IKT-Drittanbietern befassen, sollten wir uns einen Moment Zeit nehmen, um zu verstehen, was es mit dem Digital Operational Resilience Act (DORA) auf sich hat und warum es so wichtig ist, ihn einzuhalten.

Inhaltsübersicht

Was ist das Digital Operational Resilience Act (DORA)?

Die digitale Transformation hat mehr Möglichkeiten und schnellere Lösungen mit sich gebracht, aber gleichzeitig sind die Unternehmen anfälliger für Cyberangriffe geworden. Obwohl Unternehmen stark in die Cybersicherheit investieren, werden Cyberangriffe immer komplexer und raffinierter.

Cybersecurity Ventures prognostiziert, dass die weltweiten Kosten für Cyberkriminalität die US$10tn bis 2025. Laut CERT-EUs Bericht über die Bedrohungslandschaft 2023Im Jahr 2023 gehörte die Finanzbranche zu den 10 am häufigsten angegriffenen Sektoren, mit Ausnahme von Angriffen auf die öffentliche Verwaltung. Aufsehenerregende Hacks, die auf Regierungen und Unternehmen abzielten, führten zum Verlust von Milliarden von Dollar und zur Kompromittierung von Millionen von Kundendaten. Im Jahr 2020 verlor der staatliche norwegische Investmentfonds $10 Millionen Dollar durch einen Betrug, bei dem E-Mails von Unternehmen kompromittiert wurden. Um diesen Betrug durchzuführen, verschafften sich die Betrüger Zugang zu den E-Mail-Servern des Fonds und überwachten die Kommunikation des Fonds über mehrere Monate.

Um den Finanzsektor der EU weiter zu schützen, hat das Europäische Parlament 2022 DORA. Sie zielt darauf ab, die IT-Sicherheit von Finanzinstituten in Europa zu stärken, indem sie einen kohärenten Regelungsrahmen zur Verbesserung der betrieblichen Widerstandsfähigkeit schafft, der sicherstellt, dass die Unternehmen IKT-bedingten Störungen widerstehen, darauf reagieren und sich davon erholen können. Außerdem enthält sie standardisierte Leitlinien für Finanzunternehmen, die sie bei der Entwicklung ihrer internen IKT-Risikomanagementstrategien befolgen müssen. Damit soll sichergestellt werden, dass die Unternehmen trotz der Störungen durch Cyberangriffe weiterarbeiten können. Dies kann auch dazu beitragen, finanzielle Verluste zu verringern und die Daten ihrer Kunden zu schützen.

Obwohl die DORA am 16. Januar 2023 in Kraft trat, mussten die Unternehmen mit der Anwendung der Anforderungen ab dem 17. Januar 2025 beginnen. Die zweijährige Pufferzeit ermöglichte es den Unternehmen, sich auf die notwendigen Änderungen vorzubereiten und diese umzusetzen.

Einhaltung der Vorschriften durch Dritte im Rahmen des Digital Operational Resilience Act (DORA)

Nach Angaben der Agentur der Europäischen Union für Cybersicherheit (ENISA), stellen Drittanbieter- und Lieferkettenrisiken eine ernsthafte Bedrohung für die Cybersicherheit dar, insbesondere wenn die Angriffe auf Software-Abhängigkeiten abzielen. Dies ist insofern problematisch, als Verstöße gegen die Lieferkette zu massiven Datenverletzungen, finanziellen Verlusten, Unterbrechungen von Diensten und einer Schädigung des Rufs mehrerer Unternehmen führen können.

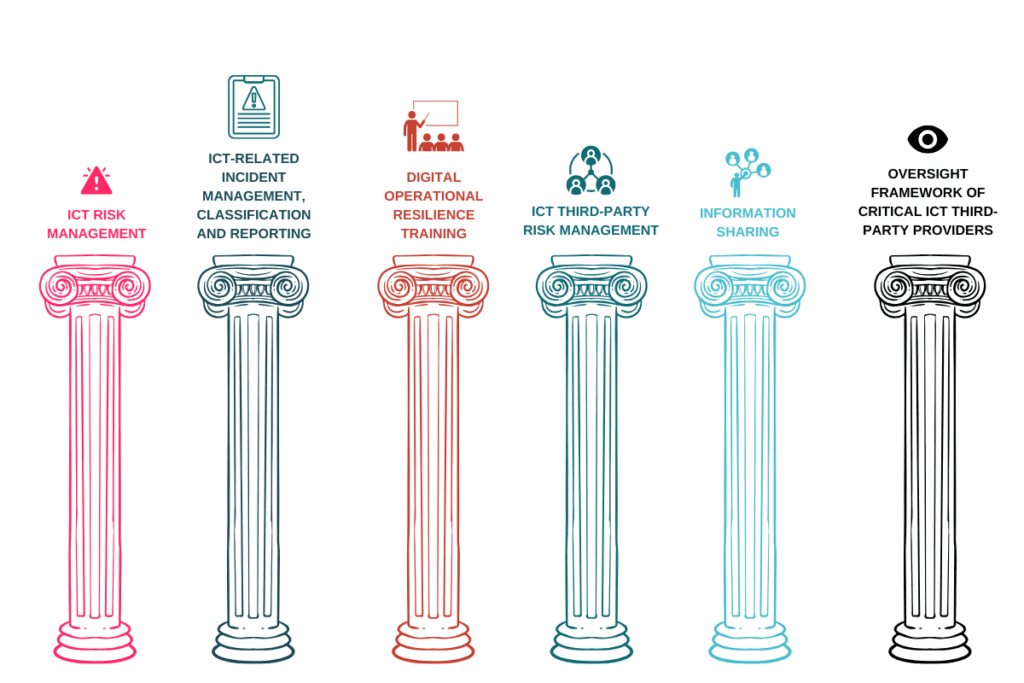

Um die Sicherheit der Lieferkette und die Widerstandsfähigkeit gegen die sich entwickelnden Cyber-Bedrohungen zu verbessern, hat der EU-Gesetzgeber in den letzten Jahren eine Reihe von Gesetzen erlassen, darunter die Datenschutz-Grundverordnung, NIS2 Richtlinie und EU AI Act. Es gibt sechs Hauptsäulen von DORA, aber wir werden uns auf diejenigen konzentrieren, die sich auf Risiken für Dritte und die Lieferkette beziehen.

Gemäß DORA müssen Unternehmen Risiken, die von Dritten eingebracht werden, als ihre eigenen behandeln. Daher ist es wichtig, bei der Zusammenarbeit mit Drittanbietern die folgenden Punkte zu beachten.

Stufe 1: Vor der Auswahl eines Drittanbieters

- Sorgfältige Prüfung: Führen Sie eine umfassende Due-Diligence-Prüfung durch. Es ist wichtig zu prüfen, ob der Drittanbieter in der Lage ist, die Dienste zuverlässig und sicher zu erbringen und die regulatorischen Erwartungen zu erfüllen.

- Ausfallsicherheitstests: Testen Sie die operative Belastbarkeit des IKT-Drittanbieters, indem Sie Simulationen von Stresstests durchführen, um zu sehen, wie der Drittanbieter mit einem Cyberangriff umgehen kann. Dies kann vor oder nach der Auswahl des Drittdienstleisters erfolgen.

Phase 2: Ausarbeitung des Vertrags

- Der Vertrag sollte Bestimmungen zum Risikomanagement enthalten, um sicherzustellen, dass die Dritten (einschließlich der Unterauftragnehmer) für die Risikominderung verantwortlich gemacht werden und die Dienstleistung trotz der Unterbrechung weiter erbringen können.

- Es sollten Kündigungsrechte vorgesehen werden, damit das Finanzunternehmen aussteigen kann, wenn der Dritte die aufsichtsrechtlichen und betrieblichen Anforderungen nicht erfüllt.

- Ein Ausstiegsplan sollte überprüft und getestet werden. Er sollte unvorhergesehene und anhaltende Dienstunterbrechungen, eine unangemessene oder fehlgeschlagene Leistungserbringung und eine unerwartete Beendigung des Vertrags berücksichtigen.

- Die Einrichtung muss einen klaren schriftlichen Übergangsplan für den Fall haben, dass der Drittanbieter nicht zur Verfügung steht; sie muss Ausstiegsstrategien einüben, indem sie Übungen durchführt und Backups testet; und sie muss die betriebliche Widerstandsfähigkeit aufrechterhalten, damit der Betrieb auch nach einem Cyberangriff weiterlaufen kann.

Stufe 3: Einbindung einer Risikopolitik für Dritte in den Risikomanagement-Rahmen

- Finanzunternehmen müssen einen Rahmen für das IKT-Risikomanagement einführen und regelmäßig überprüfen, indem sie sicherstellen, dass sie über Richtlinien für Drittanbieter von IKT-Dienstleistungen (einschließlich gruppeninterner Dienstleister und Unterauftragnehmer) verfügen, die IKT-Dienstleistungen zur Unterstützung kritischer Funktionen erbringen.

- Das Ausmaß der Verpflichtungen und der Risikoexposition steht im Verhältnis zu den Auswirkungen und der Kritikalität des Drittanbieters für das Finanzinstitut.

- Erstellen und führen Sie ein Verzeichnis aller IKT-Drittanbieter und -Dienstleistungen. Das Register sollte Einzelheiten zu den Verträgen, den kritischen oder wichtigen Dienstleistungen und Risikobewertungen enthalten. Es muss regelmäßig aktualisiert werden und für die behördliche Überprüfung zur Verfügung stehen.

- Das Leitungsorgan, das für die Verwaltung des IKT-Risikomanagements des Finanzinstituts verantwortlich ist, sollte die Strategie kontinuierlich kontrollieren, überwachen, annehmen und mindestens einmal jährlich überprüfen.

- In der Strategie sollte die Rolle oder das Mitglied der Geschäftsleitung für die Überwachung der vertraglichen Vereinbarungen festgelegt werden.

- In der Strategie müssen die internen Zuständigkeiten für die Genehmigung, Verwaltung, Kontrolle und Dokumentation der vertraglichen Vereinbarungen über die Nutzung von IKT-Diensten, die kritische oder wichtige Funktionen unterstützen, die von einem Drittanbieter erbracht werden, eindeutig festgelegt und bestimmt werden.

- Die Richtlinie sollte vorsehen, dass im Rahmen der Due-Diligence-Prüfung die bestehenden Maßnahmen zur Risikominderung und zur Aufrechterhaltung des Geschäftsbetriebs sowie die Art und Weise, wie die Funktion des IKT-Dienstleisters sichergestellt wird, bewertet werden.

- In der Richtlinie sollte auch festgelegt werden, dass die von den IKT-Drittanbietern erbrachten Funktionen einer unabhängigen Überprüfung unterzogen und in den Prüfungsplan aufgenommen werden.

- Die Politik wird einen Leitfaden für den Due-Diligence-Prozess bei der Auswahl und Bewertung der potenziellen IKT-Drittdienstleister liefern und angeben, welche Elemente für das erforderliche Maß an Sicherheit in Bezug auf die Leistung des IKT-Drittdienstleisters herangezogen werden sollen.

Phase 4: Nach der Unterzeichnung des Vertrags

- Kontinuierliche Überwachung und Sicherstellung, dass der Dienstanbieter das erwartete Niveau an betrieblicher Belastbarkeit und die Einhaltung der Sicherheitsstandards aufrechterhält.

- Überwachen Sie die Konzentrationsrisiken von IKT-Drittanbietern. Es ist sicher, über Notfallpläne zu verfügen, um potenziellen Cyber-Störungen zu begegnen.

- Wiederherstellungs- und Notfallpläne: Die Unternehmen sollten verschiedene Risikoszenarien für Dritte analysieren, um Wiederherstellungs- und Notfallpläne für jede Störung zu entwickeln.

- Stellt das Finanzinstitut Mängel bei den IKT-Drittanbietern fest, sollte es in den Grundsätzen geeignete Maßnahmen für den Umgang mit der Situation und die Art und Weise der Umsetzung dieser Maßnahmen festlegen.

Es ist wichtig zu beachten, dass konzerninterne IKT-Dienstleister, die Teil des Finanzunternehmens sind (z. B. Tochtergesellschaften oder verbundene Unternehmen), wie externe Drittanbieter zu behandeln sind, auch wenn die von den konzerninternen Dienstleistern ausgehenden Risiken unterschiedlich sind. Darüber hinaus gilt die Richtlinie auch für konzerninterne Dienstleister und Unterauftragnehmer von Drittanbietern. Dadurch wird sichergestellt, dass die Risiken aller Anbieter ordnungsgemäß verwaltet und fair geprüft werden.

Schlussfolgerung

Das Management von Risiken Dritter und die Sicherstellung der Einhaltung der verschiedenen EU-Rechtsvorschriften ist von entscheidender Bedeutung, zumal die Finanzinstitute zunehmend auf externe Dienstleister angewiesen sind.

Monica Aguilar

Monica ist Juristin und Wirtschaftsexpertin mit einem breit gefächerten Hintergrund in den Bereichen Recht, Medien und Unternehmensführung. Ihre Karriere begann im Journalismus, wo sie als Radiomoderatorin, TV- und Print-Wirtschaftsjournalistin und Fernsehproduzentin tätig war, bevor sie ins Wirtschaftsrecht wechselte. Als Barrister und Solicitor in Fidschi beriet sie in den Bereichen Unternehmensführung, Auslandsinvestitionen, Fusionen und Übernahmen, Vertragsrecht und Einhaltung von Vorschriften.

- Monica Aguilar#molongui-deaktivierter-Link

- Monica Aguilar#molongui-deaktivierter-Link

- Monica Aguilar#molongui-deaktivierter-Link

- Monica Aguilar#molongui-deaktivierter-Link