As businesses compete by developing their technologies, the finance industry has experienced remarkable tech-led disruption that has grown dependent on digital infrastructure and services. Before we delve into what your responsibilities are when engaging ICT third-party service providers, let’s take a moment to understand what the Digital Operational Resilience Act (DORA) is all about and why it is crucial to comply with it.

Table des matières

Qu'est-ce que la loi sur la résilience opérationnelle numérique (DORA) ?

La transformation numérique a apporté plus d'opportunités et des solutions plus rapides, mais parallèlement à ce changement, les entreprises sont devenues plus vulnérables aux cyberattaques. Bien que les entreprises investissent massivement dans la cybersécurité, les cyberattaques deviennent de plus en plus complexes et sophistiquées.

Cybersecurity Ventures prévoit que les coûts de la cybercriminalité au niveau mondial dépasseront les US$10tn d'ici à 2025. D'après le Rapport 2023 du CERT-UE sur le paysage des menacesEn 2023, l'industrie financière figurait parmi les 10 secteurs ciblés les plus fréquemment attaqués, à l'exception des attaques dans le secteur de l'administration publique. Les piratages très médiatisés qui ont ciblé des gouvernements et des entreprises ont entraîné la perte de milliards de dollars et la compromission de millions de dossiers de clients. En 2020, le fonds d'investissement public norvégien a perdu $10 millions d'euros à la suite d'une escroquerie portant sur des courriels d'entreprise. Pour réaliser ce coup, les escrocs ont accédé aux serveurs de messagerie du fonds et ont surveillé les communications du fonds pendant plusieurs mois.

Pour mieux protéger le secteur financier de l'UE, le Parlement européen a introduit en 2022 DORA. Elle vise à renforcer la sécurité informatique des institutions financières en Europe en établissant un cadre réglementaire cohérent pour améliorer la résilience opérationnelle, en veillant à ce que les entreprises puissent résister, réagir et se remettre des perturbations liées aux TIC. Elle fournit également des lignes directrices normalisées que les entités financières doivent suivre lors de l'élaboration de leurs stratégies internes de gestion des risques liés aux TIC. Ces lignes directrices visent à garantir que les entités puissent continuer à fonctionner malgré les perturbations dues aux cyberattaques. Cela peut également contribuer à réduire les pertes financières et à protéger les données de leurs clients.

Bien que le DORA soit entré en vigueur le 16 janvier 2023, les organisations devaient commencer à appliquer les exigences à partir du 17 janvier 2025. La période tampon de deux ans a permis aux entreprises de se préparer et de mettre en œuvre les changements nécessaires.

Conformité des tiers dans le cadre de la Loi sur la résilience opérationnelle numérique (DORA)

Selon l'Agence européenne pour la cybersécurité (ENISA), les risques liés aux tiers et à la chaîne d'approvisionnement constituent de sérieuses menaces pour la cybersécurité, en particulier lorsque les attaques ciblent les dépendances logicielles. Cette situation est problématique car les violations de la chaîne d'approvisionnement peuvent entraîner des violations massives de données, des pertes monétaires, des interruptions de services et des atteintes à la réputation de plusieurs entreprises.

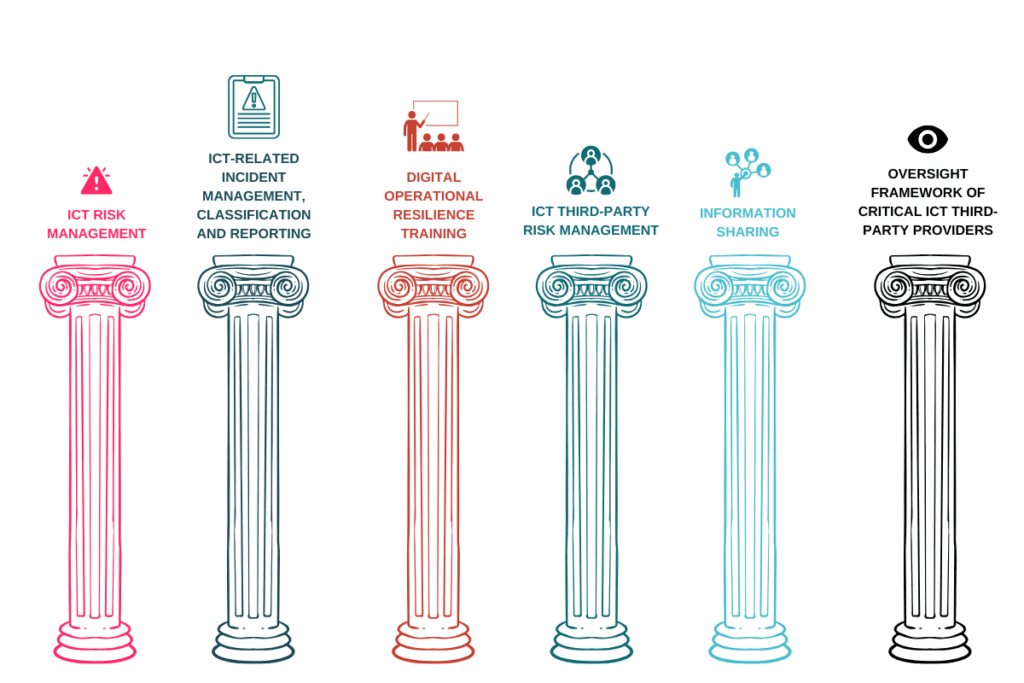

C'est pourquoi, afin d'améliorer la sécurité de la chaîne d'approvisionnement et la résilience face à l'évolution des cybermenaces, les législateurs de l'UE ont adopté un certain nombre de lois au cours des dernières années, notamment le GDPR, le NIS2, la loi sur la protection de l'environnement et la loi sur la protection de la vie privée. Directive et la loi européenne sur l'IA. Le DORA repose sur six piliers principaux, mais nous nous concentrerons sur ceux qui concernent les risques liés aux tiers et à la chaîne d'approvisionnement.

En vertu de la loi DORA, les entreprises doivent traiter les risques encourus par des tiers comme s'ils étaient les leurs. Il est donc important de prendre en compte les éléments suivants lorsque l'on s'engage avec des prestataires de services tiers.

Étape 1 : Avant de choisir un prestataire de services tiers

- Diligence raisonnable : Effectuer un contrôle préalable complet. Il est important d'examiner la capacité du fournisseur tiers à fournir des services fiables, sûrs et conformes aux attentes réglementaires.

- Test de résilience : Tester les capacités de résilience opérationnelle des fournisseurs de TIC en effectuant des simulations de stress pour voir comment le tiers peut faire face à une cyber-attaque. Ce test peut être effectué avant ou après la sélection du fournisseur de services tiers.

Étape 2 : Rédaction du contrat

- Le contrat doit comprendre des dispositions relatives à la gestion des risques afin de garantir que les tiers (y compris les sous-traitants) sont tenus responsables de l'atténuation des risques et qu'ils peuvent continuer à fournir le service malgré les perturbations.

- Des droits de résiliation doivent être prévus pour permettre à l'entité financière de se retirer si le tiers ne respecte pas les exigences réglementaires et opérationnelles.

- Un plan de sortie doit être revu et testé. Il doit prendre en compte les interruptions de service imprévues et persistantes, les prestations de service inappropriées ou défaillantes et la résiliation inattendue du contrat.

- L'entité doit disposer d'un plan de transition clair et écrit si le fournisseur de services tiers n'est pas disponible, répéter les stratégies de sortie en organisant des exercices et en testant les sauvegardes, et maintenir la résilience opérationnelle afin que les opérations puissent se poursuivre même après une cyberattaque.

Étape 3 : Intégration d'une politique en matière de risques liés aux tiers dans le cadre de gestion des risques

- Les entités financières doivent adopter et réviser régulièrement leur cadre de gestion des risques liés aux TIC en s'assurant qu'elles disposent de politiques relatives aux prestataires de services TIC tiers (y compris les prestataires de services intra-groupe et les sous-traitants) qui fournissent des services TIC à l'appui des fonctions critiques.

- Le degré d'obligations et d'exposition au risque sera proportionnel à l'impact et à la criticité du prestataire de services tiers sur l'entité financière.

- Créer et tenir à jour un registre de tous les fournisseurs et services TIC tiers. Ce registre doit contenir des informations détaillées sur les contrats, les services critiques ou importants fournis et les évaluations des risques. Il doit être régulièrement mis à jour et disponible pour un examen réglementaire.

- L'organe de direction responsable de la gestion des risques liés aux TIC de l'entité financière doit contrôler, surveiller, adopter et réviser la politique en permanence, au moins une fois par an.

- La politique doit identifier le rôle ou le membre de l'encadrement supérieur chargé de contrôler les dispositions contractuelles.

- La politique doit clairement spécifier et identifier les responsabilités internes pour l'approbation, la gestion, le contrôle et la documentation des accords contractuels sur l'utilisation des services TIC soutenant des fonctions critiques ou importantes fournies par le prestataire de services tiers.

- La politique doit prévoir que le processus de diligence raisonnable comprend une évaluation des mesures existantes d'atténuation des risques et de continuité des activités, ainsi que de la manière dont la fonction du fournisseur de services TIC tiers est assurée.

- La politique doit également préciser que les fonctions assurées par les prestataires de services TIC tiers feront l'objet d'un examen indépendant et seront incluses dans le plan d'audit.

- La politique fournira une ligne directrice pour le processus de diligence raisonnable dans la sélection et l'évaluation des fournisseurs potentiels de services TIC tiers et indiquera les éléments à utiliser pour le niveau requis d'assurance sur les performances du fournisseur de services TIC tiers.

Étape 4 : Après la signature du contrat

- Contrôler en permanence et veiller à ce que le prestataire de services maintienne le niveau attendu de résilience opérationnelle et de conformité aux normes de sécurité.

- Surveiller les risques de concentration des fournisseurs tiers de TIC. Il est prudent d'avoir des plans d'urgence pour faire face à toute perturbation cybernétique potentielle.

- Plans de reprise et d'urgence : Les entités doivent analyser les différents scénarios de risques liés aux tiers afin d'élaborer des plans de reprise et d'urgence pour faire face à chaque perturbation.

- Si l'entité financière découvre des manquements de la part des prestataires de services TIC tiers, elle doit inclure dans la politique les mesures appropriées pour gérer la situation et les modalités de mise en œuvre de ces mesures.

Il est important de noter que les prestataires de services TIC intragroupe qui font partie de l'entité financière (par exemple, les filiales ou les sociétés affiliées) doivent être traités comme des prestataires de services tiers externes, même si les risques posés par les prestataires de services intragroupe sont différents. En outre, la politique s'applique également aux prestataires de services intragroupe et aux sous-traitants de prestataires tiers. Cela permet de s'assurer que les risques liés à tous les prestataires sont correctement gérés et examinés de manière équitable.

Conclusion

Il est essentiel de gérer les risques liés aux tiers et de veiller à ce qu'ils soient conformes aux différentes législations de l'UE, d'autant plus que les entités financières dépendent de plus en plus de prestataires de services externes.

Monica Aguilar

Monica est une professionnelle du droit et des affaires qui possède une expérience variée dans les domaines du droit, des médias et de la gouvernance d'entreprise. Elle a commencé sa carrière dans le journalisme, où elle a travaillé comme animatrice radio, journaliste économique à la télévision et dans la presse écrite, et productrice de télévision, avant de s'orienter vers le droit commercial. En tant qu'avocate à Fidji, elle a fourni des conseils en matière de gouvernance d'entreprise, d'investissements étrangers, de fusions et d'acquisitions, de droit des contrats et de conformité réglementaire.

- Monica Aguilar#molongui-disabled-link

- Monica Aguilar#molongui-disabled-link

- Monica Aguilar#molongui-disabled-link

- Monica Aguilar#molongui-disabled-link